新版本V2.0,欢迎补充更新敏感词库

本次库内容

@create_function

firstvisited=false;expi

sdfhu1.com

document.cookie

@eval

DZNHkqNIAADv85HpDg4tTGFidrYDCRBOOOEvG

@create_function('', $_POST['datas'])

$password='ck';//登录密码

getHTTPPage

66.79.178.244

error_reporting(0);$sr="st"./*+/*+*/"rr"/*+/*+*/."ev";

"pr"."e"."g_"."re"."p"."l"."ace"

$dos="CgokcGFzc3dvcmQgPSAieWlnZWNhb2RhbmRlZGF

x50x4bx05x06x00x00x00x00

1618k.com/*1e711*/

@include "144:�57w167w

ereg("http

中华

x73x63x72x69x70x74

base64_decode

xkdd

chmod

usleep

base64_decode("aHR0cDovLzEyNC4xNTYuMTY3LjEwNC8=")

):EvaL(

批量挂马

桂林老兵

专用ASP小马

后门名字

Serv-u提权

海阳顶端网

清马路径

批量清马

执行CMD命令

72C24DD5-D70A-438B-8A42-98424B88AFB8

13709620-C279-11CE-A49E-444553540000

F935DC26-1CF0-11D0-ADB9-00C04FD58A0B

限权升提

门后入插

写入注册表健值成功

php eval($_POST

$O00OO0

h"&"t"&"t"&"p"&":"&"/"&"/"

马挂定指

bjijtyuumyummktyt865ue56yg56kmyjnkj67ti

v5031e998

round($packets/$exec_time

血腥DDOS

网络验证

$oooo0o00o0o0o0o0o0o0o00000o0o0o0o0o0oo0o0o0o0o0oo0

$max_time = time()+$exec_time

$max_time = $time+$exec_time

$max=($size-1)*$size

$g_aFromSurnames

(WebKiller)荣誉出品

['mjdu']

"BFDDCFECADF",1393052144

'pushWord chr(17) & chr(32) & chr(1)

play = request("

then:execute(e)

小雨杰作终极去后门

Execute(strAespCode)

edocpsa=iMaiJ^txen

<%eval request("

"by*aming"

&StrReverse(Request("

execute GetHTml

Siliemor Shell

csseojc=ok

execute(unescape(temp))

Thanks Snailsor,FuYu

Response.Write(eval(Request.Item

Vipreg="20132165414621325641311254123112512"

cGZzb2Nrb3Blbg==

死神来临Asp大马

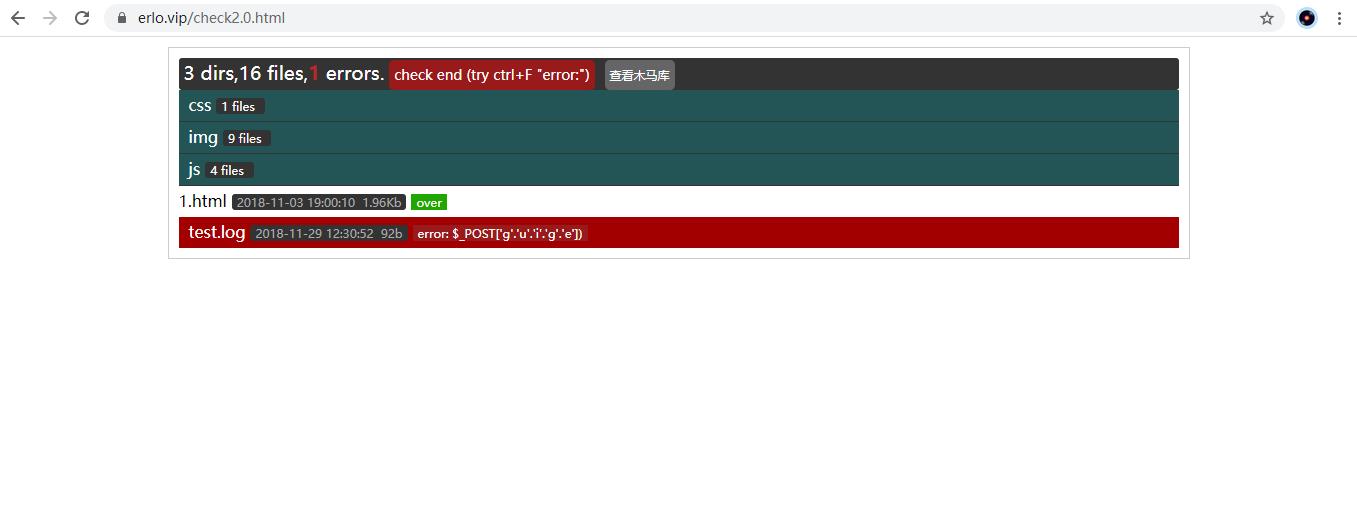

$_POST['g'.'u'.'i'.'g'.'e'])

vbhLn="ASPXSpy";

assert($_POST[

Download

Download

登录查看全部

登录查看全部